Cloud Security Implementation – ganzheitlich denken und umsetzen

So rüstet ihr eure IT gegen Cyberrisiken

Cyberangriffe nehmen zu – in Häufigkeit, Komplexität und Schaden. Gleichzeitig steigen die regulatorischen Anforderungen.

Wir unterstützen dich bei Aufgaben der Security Implementierung, deine hybride IT durch praxistaugliche Sicherheitskonzepte zu schützen – orientiert an dem Cyber Resilience Act/CRA, DORA, NIS-2 und relevanten Standards. So stärkst du deine Sicherheitslage, entlastest die Geschäftsführung und reduzierst Haftungsrisiken.

IT-Sicherheit multidimensional denken – und umsetzen

Hybride IT-Landschaften bringen Chancen – und erhöhen die Komplexität. Eine durchdachte Sicherheitsstrategie schützt deine Systeme, Daten und Geschäftsprozesse vor Cyberangriffen und sichert die Unternehmensresilienz.

Wie du regulatorische Anforderungen angemessen an den relevanten Gesetzen und Standards mit unternehmensspezifischen Zielen in Einklang bringst ohne eure Innovationskraft zu bremsen, das zeigen wir dir. Dabei berücksichtigen wir eure internen Richtlinien, externe Verpflichtungen und branchenspezifische Standards.

Das solltest du tun – wir unterstützen dich dabei:

Lass dich begleiten von der Strategie bis zur operativen Umsetzung – praxisnah, technologieoffen und entlang deiner bestehenden IT- und Sicherheitsprozesse. Gemeinsam definieren wir Schutzbedarfe, erarbeiten risikobasierte Maßnahmen und schaffen die richtigen organisatorischen Voraussetzungen für ein nachhaltig sicheres Ökosystem.

Gemeinsam mit dir priorisieren wir die Maßnahmen, die den größten Sicherheitsgewinn und geschäftlichen Nutzen bringen – im Einklang mit deinen Ressourcen, Zielen und regulatorischen Anforderungen.

Mit klaren Rollen, abgestimmten Prozessen und geeigneten Steuerungsmechanismen, verankerst du die IT-Sicherheit dauerhaft im Betrieb – wir unterstützen dich dabei.

Erkenntnisse deines Engineering-Teams für eine wirtschaftliche Grundstruktur von Managed Subscriptions berücksichtigen wir dabei genauso wie Erfahrungen deiner Product Owner zur Praxistauglichkeit von Governance-Prozessen.

Neben der technischen Umsetzung stärken wir auch das Sicherheitsbewusstsein in deiner Organisation. Mit gezielter Schulung und Sensibilisierung machen wir Mitarbeitende zu aktiven Mitgestaltenden deiner Security-Strategie – etwa durch unsere Seminarangebote.

Wir helfen dir, Sicherheit so zu gestalten, dass sie nicht bremst, sondern befähigt – für stabile Geschäftsprozesse, regulatorische Sicherheit und digitale Innovation. Das schließt auch die Automatisierung von Security Controls ein – um deinem IT-Governance-Team wiederkehrende Rezertifizierungsaufgaben von Controls so einfach wie möglich zu gestalten.

Lass uns sprechen...

… und gemeinsam eure Cloud-Security auf das nächste Level heben!

Wir freuen uns auf deine Kontaktaufnahme!

Cloud-Security-Implementation

So rüstet ihr euch gegen Cyberrisiken!

Unser Vorgehen für deinen Erfolg

-

1. Sicherheitslücken erkennen und priorisieren

Wir analysieren deine IT-Landschaft und zeigen Schwachstellen auf als Basis für gezielte Security-Maßnahmen. Im Ergebnis erhältst du einen klaren Überblick über Sicherheitsrisiken und Handlungsfelder in

- sicherheitsrelevanten IT-Prozessen und Schnittstellen deines Unternehmens

- etablierten Security Controls

- der Inventarisierung deiner IT-Systeme und Datenbestände

-

2. IT-Sicherheitsrichtlinien und Schutzmaßnahmen entwickeln

Wir definieren mit dir einen umsetzbaren Standard für technische und organisatorische Sicherheit. Das Ergebnis ist ein umsetzbarer Maßnahmenplan zur Stärkung der Informationssicherheit durch

- Entwicklung eines unternehmensspezifischen Security-Control-Standards

- Aufbau eines Security-Governance-Modells mit klaren Verantwortlichkeiten

- Konzeption eines technischen Security-Blueprints auf Basis gängiger Lösungen

-

3. IT-Security-Maßnahmen dokumentieren und umsetzen

Wir begleiten dich bei der Umsetzung und stärken dein Team mit Know-how. Das Ergebnis: Gelebte Informationssicherheit – nachvollziehbar dokumentiert und wirkungsvoll umgesetzt durch

- Dokumentation deiner IT-Sicherheitsmaßnahmen (Security Policies & Prozesse)

- Schulung und Sensibilisierung beteiligter Mitarbeitender

- Begleitung bei der technischen Implementierung von Schutzmaßnahmen

Klingt interessant?

Dann erfahre, wie wir euch unterstützen in Sachen Cloud-Security.

Wir freuen uns auf deine Kontaktaufnahme!

Fünf Tipps für deine IT-Sicherheitsstrategie

Risiken analysieren und steuern

- Risiken und Sicherheitsfähigkeiten analysieren

- Bedrohungsart und Häufigkeit verstehen

- Sicherheitsmaßnahmen implementieren

Cyber-Security Awareness im Unternehmen stärken

- Sensibilisieren für dynamische Bedrohungslage

- IT-Security-Wissen in den Tätigkeitsschwerpunkten von Mitarbeitenden aufbauen

- Mitarbeitende als Teil der IT-Sicherheitsstrategie einsetzen

Mehrschichtige Sicherheitsmechanismen implementieren

- Sicherheitskonzepte regelmäßig aktualisieren

- Technologie-agnostische Sicherheitslösungen einsetzen

- Security Detection Response implementieren

Zugriffsrechte abgestuft umsetzen und durch Kontrollen sichern

- Zugriffsbeschränkungen nach Benutzergruppen einsetzen

- Unberechtigte Zugriffe abwehren

- Zero-Trust und Least Privilege umsetzen

Compliance und Vertragsanforderungen gerecht werden

- Anforderungen aus Regulatorik und vertraglichen Vereinbarungen umsetzen

- Schwachstellen in regelmäßigen Audits überprüfen

- IT-Sicherheitsstrategie anhand erkannter Schwachstellen weiterentwickeln

Profitiere von unserem Wissen in Security-Arbeitsanweisungen und -Prozessen

Anwendungsbeispiel – Security Monitoring & Alerting

| Cloud Readiness sichern |

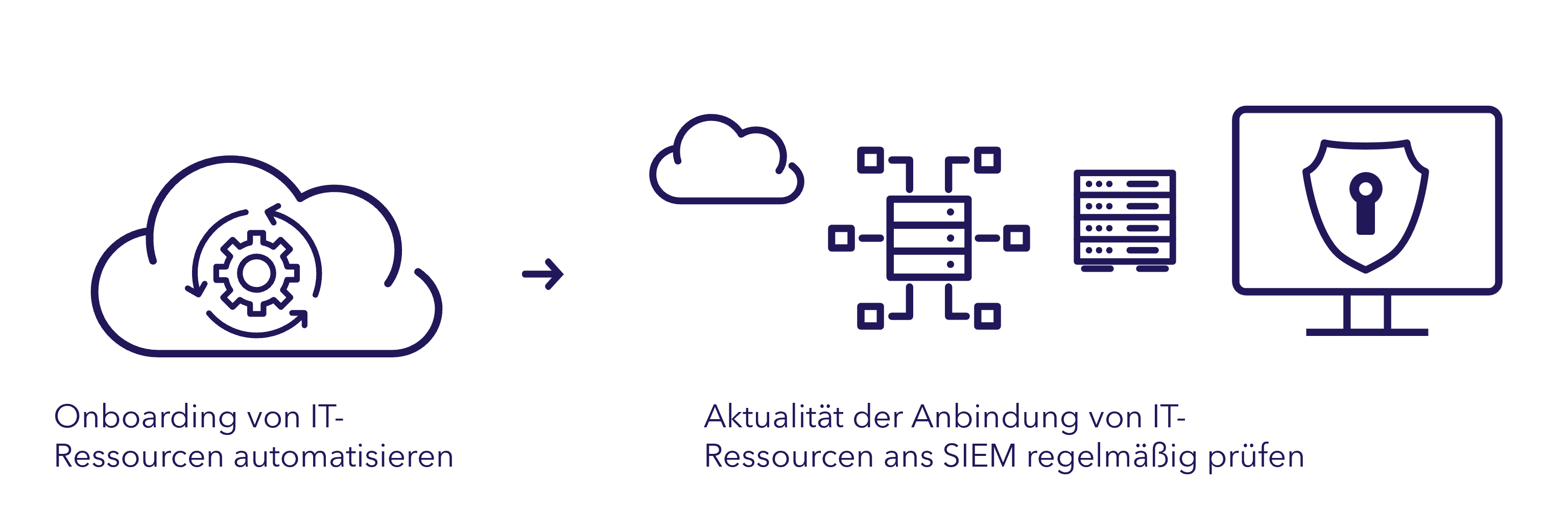

| Beim Onboarding neuer IT-Ressourcen – etwa in Azure, GCP und AWS – stellen wir sicher, dass diese automatisch oder, wenn nötig, manuell an die SIEM-Lösung angebunden sind. Architekturdiagramme und Business-Impact-Analysen bilden die Entscheidungsgrundlage für die Anbindung ans Monitoring. In Einzelfällen kann ein Threat Assessment wertvolle Erkenntnisse über potenziell zu überwachende Szenarien liefern. |

|

| Falschalarm oder echter Vorfall? |

| Security Alerts werden im zentralen Tool verarbeitet und nach Alarmtyp eskaliert. Für jeden Alert ist definiert, wie er einzuordnen ist – ob False Positive, Analysebedarf oder echter Incident – und welche Rolle welche Aktion auslöst. |

|

| Schnell, nachvollziehbar, abgestimmt |

| Die verantwortlichen Teams liefern entscheidende Informationen zur Bewertung eines Alerts – kanalisiert, fristgerecht und nachvollziehbar. Wird ein Incident erkannt, startet der abgestimmte Reaktionsprozess. |

|

| Review durch den ISB |

| Der Informationssicherheitsbeauftragte prüft die Verifikation, dokumentiert das Ergebnis und informiert die Stakeholder. Der Alert wird erst nach finaler Bewertung geschlossen – mit Nachweis und Feedback. |

|

| Lernen aus dem Ernstfall |

| Alerts fließen in eine tiefergehende Szenarien-Analyse. Gemeinsam mit dem Security-Monitoring-Experten werden Maßnahmen abgeleitet, um zukünftige Alerts besser zu verarbeiten. |

|

| Bleibt das Monitoring wirksam? |

| Das Onboarding von neuen Ressourcen sollte in einer sich schnell entwickelnden IT Landschaft möglichst automatisch passieren. Dennoch ist es in regelmäßigen Zeitabständen nötig zu prüfen, ob alle relevanten Systeme angebunden sind und korrekt kommunizieren. Erinnerungen erfolgen über definierte Security Controls. |

|

Du suchst Unterstützung bei der Umsetzung von Arbeitsanweisungen, Prozessen und Policies im Bereich Security Monitoring?

Dann sprich uns an – wir helfen dir, Cloud-Audits nicht nur zu bestehen, sondern echte Sicherheit zu schaffen. Wir freuen uns auf deine Kontaktaufnahme!

Auch interessant für dich

Wissensaufbau zu Cloud Compliance

Für grundlegende Überlegungen und Expertenwissen bieten wir dir Seminare und Webinare zu topaktuellen Cloud-Compliance-Themen an. Hier informieren!

CloudGate - Onboarding, Compliance, Risks

Kennst du CloudGate, unser SaaS-Tool für noch schnelleres Cloud Onboarding sowie Compliance und Risk Management? Hier erfährst du mehr und kannst es kostenlos testen.

Infografik IT-Security

Erfahre, mit welchen Maßnahmen Unternehmen ihre IT-Security wirksam machen. Jetzt kostenlos downloaden!

Cloud-Security

Andreas Hedderich

Enabler und Consultant

Du hast Fragen zur Cloud-Security? Andreas Hedderich hat die Antworten und freut sich über deine Kontaktaufnahme.

Tel +49 6172 177 630